Introduktion

När det gäller sekretess är detta inte idealiskt. I ett system som Bitcoin kan varje transaktion kopplas tillbaka till en tidigare. Coin är inte tekniskt utbytbara, vilket innebär att varje coin kan kopplas till specifika transaktioner. Ingen kan hindra dig från att skicka bitcoin, men vem som helst kan vägra att acceptera din transaktion om dessa coin tidigare har passerat via en svartlistad adress.

I värsta fall kan en brist på utbytbarhet påverka själva grunden för systemet ordentligt. Rena coin skulle kunna bli värda mer och äldre coin skulle kunna bli värda mindre på grund av dess bakgrund.

Sekretessen i Bitcoin är ofta överskattad. Både coin och användare kan spåras. De har visserligen pseudonymitet (offentliga adresser är synliga istället för namn), men detta har sina brister. Sofistikerade analystekniker kan med ökad noggrannhet klustra ihop adresser i ett försök att deanonymisera nätverksenheter.

Konfidentiella transaktioner är en uppgradering som har föreslagits för att göra transaktionerna helt privata.

Vad är konfidentiella transaktioner?

Konfidentiella transaktioner (Confidential Transactions/CT) diskuterades först av Blockstreams VD Adam Back under 2013 och expanderades senare av Bitcoin-utvecklaren Gregory Maxwell. Maxwell beskrev problemen som nämndes i det första avsnittet (utbytbarhet och svag pseudonymitet) och föreslog en lösning. Överförda belopp skulle kunna skärmas av från det bredare nätverket, så att endast transaktionsparterna skulle kunna veta hur mycket som skickats.

En översikt över kryptografin som används

Svaret ligger specifikt i homomorfisk kryptering, i ett schema som kallas ett Pedersen-åtagande. Denna typ av kryptering tillåter en utomstående att utföra operationer på krypterade data (som de inte kan se) för ett antal ändamål.

En vanlig hash kan användas för att komma åt data som du vill avslöja senare. Anta att du vill starta en tävling på sociala medier, där den som gissar din favoritbörs vinner ett pris på 0,01 BTC. Deltagarna kanske skulle bli skeptiska till detta, eftersom du bara skulle kunna titta på svaren efter tävlingens slut och välja en börs som inte har nämnts.

f1624fcc63b615ac0e95daf9ab78434ec2e8ffe402144dc631b055f711225191Realistiskt sett är detta dock inte särskilt säkert. Även om dina följare inte kan omvända algoritmen kan de bygga en lista över möjliga börser och hasha varenda en tills de får en matchning. Vi kan minska sannolikheten för detta genom att lägga till några slumpmässiga data som kallas en bländande faktor till den data vi ska hasha.

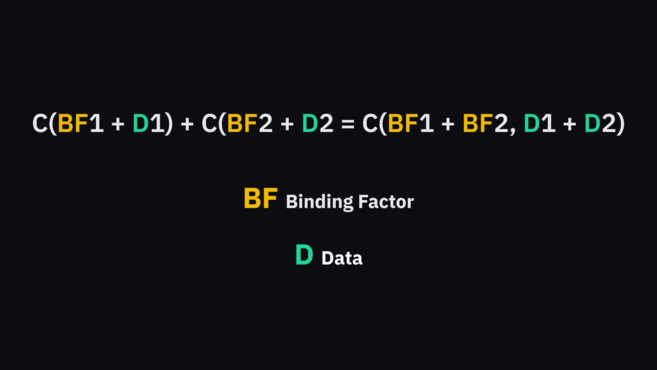

Ett Pedersen-åtagande gör att vi kan lägga till ingångsdata bakom åtagandena. Maxwell illustrerar detta:

C(BF1 + D1) + C(BF2 + D2) = C(BF1 + BF2, D1 + D2)

Det finns några fler steg härifrån som involverar elliptisk kurvkryptografi och intervallbevis, men grundidén är att en användare har ett Pedersen-åtagande för sin adress. När du skickar tillgångar skapas ytterligare två åtaganden (en för ändringsadressen som ska returneras till användaren och en för destinationsadressen).

Ingen vet hur mycket som skickas, men man kan kontrollera att ändrings- och destinationsåtagandena (vänster sida av Maxwells ekvation) är lika med ursprungsadressen (höger sida av ekvationen). Om detta utvärderas korrekt är användarens transaktion giltig, eftersom det kan bevisas att ingångsdata är lika med utgångsdata.

Vad kan konfidentiella transaktioner åstadkomma?

Om konfidentiella transaktioner skulle implementeras i bitcoin skulle vi ha ett mycket mer privat system. Både ingångsdata och utgångsdata skulle döljas från majoriteten av nätverket och uppgifterna i bokföringen skulle också döljas - men noderna skulle fortfarande kunna verifiera deras äkthet. Med denna massiva integritetshöjning skulle bitcoin kunna bli utbytbara, eftersom kedjeanalys i så fall inte längre avslöjar en given enhets historia.

Att konfidentiella transaktioner kommer att integreras i protokollet verkar inte troligt just nu. Med denna extra funktionalitet blir transaktionerna mycket större än de normala och med ett begränsat blockutrymme skulle detta bara öka efterfrågan. Det skulle också kräva att majoriteten av deltagarna gick med på att ändra koden, vilket är en uppgift som traditionellt sett har visat sig vara svår.

Sammanfattningsvis

Fördelarna med konfidentiella transaktioner innebär dock även flera stora förändringar. Kryptovalutor kämpar ofta med skalbarhet och genomströmning i basskiktet och större transaktionsstorlekar tilltalar inte alla. Sekretessförespråkarna anser som sagt att det är viktigt att dölja transaktionsbelopp och deltagarna för att verkligen tillåta kryptovaluta att fungera som utbytbara pengar.