PGP lühend tähendab Pretty Good Privacy. See on krüptimistarkvara, mis on mõeldud privaatsuse, turvalisuse ja autentimise tagamiseks veebipõhistes sidesüsteemides. Phil Zimmerman on esimese PGP programmi taga olev isik ja tema sõnul tehti see vabalt kättesaadavaks tänu kasvavale rahva nõudlusele privaatsuse järele.

Alates selle loomisest 1991. aastal on loodud mitmeid PGP tarkvaraversioone. 1997. aastal tegi Phil Zimmerman IETF-ile (Internet Engineering Task Force) ettepaneku luua avatud lähtekoodiga PGP standard. Ettepanek võeti vastu ja selle tulemusena loodi OpenPGP protokoll, mis määratleb krüptimisvõtmete ja sõnumite standardvormingud.

Kuigi algselt kasutati PGP-d ainult meilisõnumite ja manuste turvamiseks, rakendatakse seda nüüd paljudel kasutusjuhtumitel, sealhulgas digitaalallkirjade, ketta täieliku krüptimise ja võrgukaitse jaoks.

PGP kuulus algselt ettevõttele PGP Inc, mille hiljem omandas Network Associates Inc. 2010. aastal omandas Symantec Corp. PGP 300 miljoni dollari eest ja nüüd kasutatakse seda terminit kaubamärgina nende OpenPGP-le vastavate toodete puhul.

Kuidas see toimib?

PGP on üks esimesi laialdaselt kättesaadavaid tarkvarasid, mis rakendab avaliku võtmega krüptograafiat. Tegemist on hübriidkrüptosüsteemiga, mis kasutab kõrge turvataseme saavutamiseks nii sümmeetrilist kui ka asümmeetrilist krüptimist.

Teksti krüptimise põhiprotsessis teisendatakse lihttekst (selgelt arusaadavad andmed) šifritekstiks (loetamatud andmed). Kuid enne krüptimist teostab enamik PGP süsteeme andmete pakkimise. Tihendades lihttekstfaile enne nende edastamist, säästab PGP nii kettaruumi kui ka edastusaega – parandades samal ajal ka turvalisust.

Pärast faili pakkimist algab tegelik krüptimisprotsess. Selles etapis krüptitakse tihendatud lihttekstifail ühekordselt kasutatava võtmega, mida nimetatakse seansivõtmeks. See võti genereeritakse juhuslikult sümmeetrilise krüptograafia abil ja igal PGP sideseansil on unikaalne seansivõti.

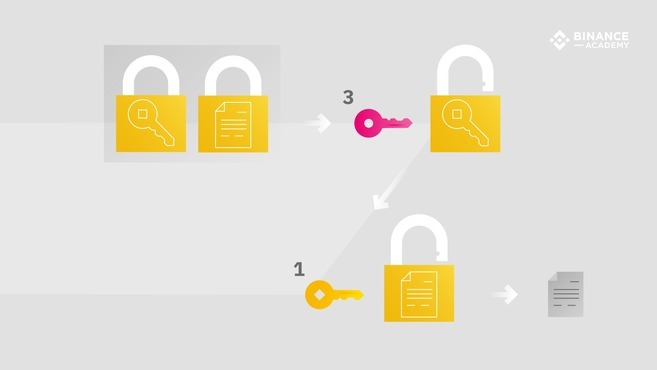

Seejärel krüptitakse seansivõti (1) ise asümmeetrilise krüptimise abil: kavandatud vastuvõtja (Bob) annab oma avaliku võtme (2) sõnumi saatjale (Alice), et too saaks seansivõtme krüptida. See samm võimaldab Alice'il turvaliselt jagada seansivõtit Bobiga Interneti kaudu, olenemata turvatingimustest.

Seansivõtme asümmeetriline krüptimine toimub tavaliselt RSA algoritmi abil. Paljud teised krüptimissüsteemid kasutavad RSA-d, sealhulgas Transport Layer Security (TLS), mis kaitseb suurt osa internetist.

Kui sõnumi šifritekst ja krüptitud seansivõti on edastatud, saab Bob kasutada oma privaatset võtit (3) seansivõtme dekrüptimiseks, mida seejärel kasutatakse šifriteksti dekrüptimiseks tagasi algsesse tavateksti.

Lisaks krüptimise ja dekrüptimise põhiprotsessile toetab PGP ka digiallkirju, mis täidavad vähemalt kolme funktsiooni.

Autentimine: Bob saab kontrollida, kas sõnumi saatja oli Alice.

Terviklikkus: Bob võib olla kindel, et sõnumit ei ole muudetud.

Mittekeeldumine: pärast sõnumi digitaalset allkirjastamist ei saa Alice väita, et ta seda ei saatnud.

Kasutusjuhtumid

PGP üks levinumaid kasutusviise on e-kirjade kaitsmine. PGP-ga kaitstud e-kiri muudetakse loetamatuks tähemärkide jadaks (šifritekst), mida saab dešifreerida ainult vastava dekrüptimisvõtmega. Töömehhanismid on tekstisõnumite kaitsmiseks praktiliselt samad ning on olemas ka mõned tarkvararakendused, mis võimaldavad PGP-d rakendada teiste rakenduste peal, lisades sisuliselt krüptimissüsteemi mitteturvalistele sõnumiteenustele.

Kuigi PGP-d kasutatakse enamasti internetisuhtluse kaitsmiseks, saab seda kasutada ka üksikute seadmete krüptimiseks. Selles kontekstis võib PGP-d kohaldada arvuti või mobiilseadme kettapartitsioonidele. Kõvaketta krüptimisel peab kasutaja iga kord, kui süsteem käivitub, esitama salasõna.

Eelised ja puudused

Tänu sümmeetrilise ja asümmeetrilise krüptimise kombineeritud kasutamisele võimaldab PGP kasutajatel turvaliselt jagada teavet ja krüptograafilisi võtmeid Interneti kaudu. Hübriidsüsteemina saab PGP kasu nii asümmeetrilise krüptograafia turvalisusest kui ka sümmeetrilise krüptimise kiirusest. Lisaks turvalisusele ja kiirusele tagavad digiallkirjad andmete terviklikkuse ja saatja autentsuse.

OpenPGP-protokoll võimaldas standardiseeritud konkurentsivõimelise keskkonna tekkimist ning PGP lahendusi pakuvad nüüd mitmed ettevõtted ja organisatsioonid. Siiski on kõik OpenPGP standarditele vastavad PGP programmid omavahel ühilduvad. See tähendab, et ühes programmis loodud faile ja võtmeid võib probleemideta kasutada teises programmis.

Mis puutub puudustesse, siis PGP süsteeme ei ole nii lihtne kasutada ja mõista, eriti väheste tehniliste teadmistega kasutajate jaoks. Samuti peavad paljud avalike võtmete pikkust üsna ebamugavaks.

2018. aastal avaldas Electronic Frontier Foundation (EFF) suure haavatavuse nimega EFAIL. EFAIL võimaldas ründajatel kasutada krüptitud e-kirjade aktiivset HTML-sisu, et pääseda ligi sõnumite lihtkirjaversioonidele.

Kuid mõned EFAILi kirjeldatud probleemid olid PGP-kogukonnale teada juba 1990-ndate aastate lõpust alates ning tegelikult on haavatavused seotud e-posti klientide erinevate rakendustega, mitte PGP-ga endaga. Seega vaatamata murettekitavatele ja eksitavatele pealkirjadele pole PGP rikkis ja on jätkuvalt väga turvaline.

Lõppmärkused

PGP on alates selle väljatöötamisest 1991. aastal olnud oluline andmekaitsevahend ja seda kasutatakse nüüd paljudes rakendustes, pakkudes eraelu puutumatust, turvalisust ja autentimist mitmetele sidesüsteemidele ja digitaalteenuste pakkujatele.

Kuigi EFAILi vea avastamine 2018. aastal tekitas märkimisväärset muret protokolli elujõulisuse pärast, peetakse põhitehnoloogiat endiselt töökindlaks ja krüptograafiliselt usaldusväärseks. Väärib märkimist, et erinevad PGP rakendused võivad olla erineva turvalisuse tasemega.